با سلام و احترام؛

در راستای ارتقای سطح امنیت سایبری کشور و حفاظت از زیرساختهای حیاتی سازمانها، هفتهنامه «SOC Hunt» بر آن است تا هر هفته به معرفی و تحلیل یکی از مهمترین آسیبپذیریهای روز دنیا بپردازد. در این مسیر، تمرکز ویژه ما بر روی محصولاتی است که در کشور عزیزمان ایران بیشترین کاربرد را دارند، تا تیمهای امنیتی و مراکز عملیات امنیت (SOC) بتوانند در کوتاهترین زمان ممکن نسبت به شناسایی، پیشگیری و واکنش مناسب اقدام نمایند.

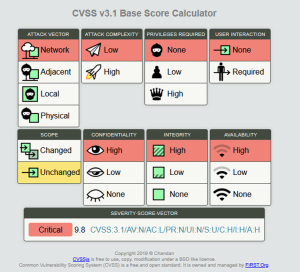

در شماره نخست این هفتهنامه، به بررسی آسیبپذیری حیاتی CVE-2025-53770 در محصول پرکاربرد Microsoft SharePoint Server میپردازیم؛ آسیبپذیریای که در صورت بهرهبرداری، امکان اجرای کد یا rce را در اختیار مهاجم قرار داده و میتواند به نفوذ کامل به سامانه منجر گردد. این آسیبپذیری در تاریخ ۱۹ ژوئیه ۲۰۲۵ توسط مایکروسافت رسماً کشف و اعلام شد، که با اسکور 9.8 و وکتور زیر قابل exploit است.

خلاصه مدیریتی(TL;RD)

این آسیبپذیری در تاریخ ۱۹ ژوئیه ۲۰۲۵ توسط مایکروسافت اعلام و با شناسه CVE-2025-53770 ثبت گردید، که امتیاز CVSS v3.1 این ضعف امنیتی برابر با ۹.۸ (Critical) است که نشاندهنده سطح بحرانی تهدید میباشد.

نسخههای آسیبپذیر شامل:

- SharePoint Server onpromis

- SharePoint Server 2019

- SharePoint Server 2016

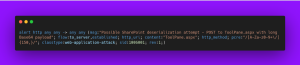

مهاجم با سوءاستفاده از WebPart Injection و بهرهگیری از .NET Deserialization قادر است کنترل کامل سرور را بهدست گیرد. در برخی موارد، مهاجم پس از نفوذ توانایی استخراج کلیدهای رمزنگاری (MachineKey) را دارد که پیامد آن جعل نشستها (Session Hijacking) و افزایش سطح دسترسی و دسترسی اولیه به سازمان است. راهکار فوری، نصب سریع آخرین بهروزرسانیهای امنیتی مایکروسافت و تحت احراز هویت مسیر زیر است.

درباره محصول

Microsoft SharePoint Server (On-Premises) یک پلتفرم سازمانی برای مدیریت محتوا، همکاری تیمی، میزبانی صفحات داخلی (Intranet) و اتوماسیون فرایندهای سازمانی است. سازمانها اسناد حساس، فرمها، workflowها و سرویسهای داخلی را روی این پلتفرم میزبانی میکنند؛ بنابراین هر نقصی در SharePoint میتواند بر محرمانگی، تمامیت و دسترسپذیری حجم زیادی از اطلاعات سازمانی اثر بگذارد. نمونهٔ مورد بحث در این شماره، نسخههای on-premises شامل SharePoint Server Subscription Edition، SharePoint Server 2019 و SharePoint Server 2016 است.

درباره آسیب پذیری و توضیح اکسپلویت

Microsoft SharePoint Server (On-Premises) یک پلتفرم سازمانی برای مدیریت محتوا، همکاری تیمی، میزبانی صفحات داخلی (Intranet) و اتوماسیون فرایندهای سازمانی است. سازمانها اسناد حساس، فرمها، workflowها و سرویسهای داخلی را روی این پلتفرم میزبانی میکنند؛ بنابراین هر نقصی در SharePoint میتواند بر محرمانگی، تمامیت و دسترسپذیری حجم زیادی از اطلاعات سازمانی اثر بگذارد. نمونهٔ مورد بحث در این شماره، نسخههای on-premises شامل SharePoint Server Subscription Edition، SharePoint Server 2019 و SharePoint Server 2016 است.

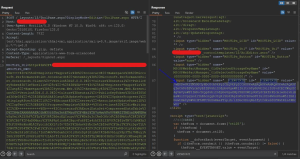

این آسیبپذیری از جنس insecure deserialization است؛ یعنی سرویس، دادهٔ سریالشدهای را از ورودی میگیرد و بدون اعتبارسنجی کافی آن را بازسازی (deserialize) میکند. در SharePoint، برخی WebPartها دادههایی شامل رشتههای Base64+GZIP از آبجکتهای سریالشدهٔ .NET را دریافت میکنند. اگر آن داده حاوی یک آبجکت مخربِ مناسب باشد، فرایند deserialization میتواند متدهایی را اجرا کند که منجر به اجرای کد (RCE) در فضای فرایند وب (w3wp.exe) میشود.

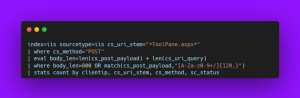

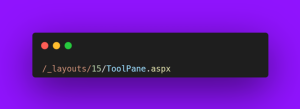

نقطهٔ ورود گزارششده: endpointهایی در خانوادهٔ _layouts/15/ToolPane.aspx و پارامترهایی مانند __WEBPARTRETURNVALUE یا MSOTlPn_DWP که محتوای WebPart را دریافت میکنند. در درخواستهای POST که WebPart شامل CompressedDataTable را ارسال میکنند، میتواند مورد سوءاستفاده قرار گیرد.